Secondo il report ICS Threat Landscape dell’ICS CERT di Kaspersky, nel 2022 oltre il 40% dei sistemi OT è stato colpito da malware.

L’ultimo semestre del 2022 è stato il periodo con il più alto tasso di attacchi contro i vari settori industriali, con il 34,3% dei computer interessati. La seconda metà dell’anno scorso è stata inoltre caratterizzata da un numero crescente di attacchi effettuati utilizzando script dannosi, pagine di phishing (JS e HTML) e risorse non segnalate. Gli attacchi al settore automobilistico e a quello energetico hanno registrato una crescita senza precedenti, rappresentando rispettivamente il 36,9% e il 34,5% di tutti i settori.

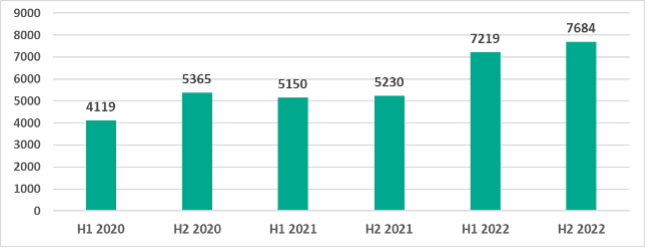

Nella seconda metà del 2022, le soluzioni di sicurezza Kaspersky hanno bloccato malware appartenenti a 7.684 famiglie diverse all’interno di sistemi per l’automazione industriale, come ad esempio building automation, automotive, oil&gas, energia e ingegneria. Questo numero è leggermente superiore (6%) rispetto ai primi sei mesi dell’anno e quasi 1,5 volte in più rispetto alla seconda metà del 2021. Nel complesso, il 2022 si è rivelato l’anno con la più alta percentuale di computer OT colpiti da malware (40,6%).

Numero di famiglie di malware bloccate sui computer ICS

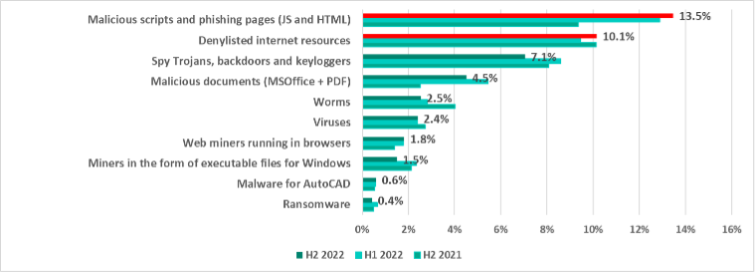

In termini di tipologie di malware, nel corso della seconda metà del 2022, solo i due primi posti della classifica, ovvero script malevoli e pagine di phishing (JS e HTML) e risorse Internet non registrate, hanno mostrato una crescita. Le altre categorie sono diminuite o sono rimaste invariate.

Gli script dannosi e le pagine di phishing (JS e HTML) sono distribuiti sia online che via e-mail. Una parte significativa delle risorse Internet non registrate viene utilizzata per diffondere script dannosi e pagine di phishing.

Gli attori delle minacce utilizzano gli script dannosi per un’ampia gamma di compiti: dalla raccolta di informazioni al tracciamento delle attività e al reindirizzamento delle richieste del browser verso risorse web malevole, fino al download di vari programmi maligni o al caricamento di malware (spyware o strumenti per il mining occulto di criptovalute) nel browser dell’utente.

Percentuale di computer ICS* in cui è stata bloccata l’attività di oggetti dannosi di diverse categorie

Osservando le aree geografiche, il Medio Oriente si conferma la più colpita dagli attacchi ransomware e si colloca al terzo posto nella classifica delle regioni TOP per percentuale di computer ICS su cui sono stati bloccati gli allegati di e-mail dannose e i link di phishing, mentre Africa, ME, Asia e LatAM sono in cima alle classifiche regionali per il maggior numero di computer OT compromessi utilizzando dispositivi rimovibili.

Inaspettatamente, la Serbia (7,5%) si è posizionata terza nella classifica dei Paesi colpiti da web miner mentre il Nord Europa è stata l’unica regione a mostrare una crescita degli attacchi ransomware e del malware diffuso tramite client di posta elettronica. Inoltre, due Paesi balcanici (Serbia e Bosnia-Erzegovina) hanno guidato la TOP 10 dei Paesi attaccati via e-mail (con il 16,7% dei computer OT coinvolti), dato altrettanto sorprendente. Per quanto riguarda l’Europa settentrionale, meridionale e occidentale il Paese in cui sono stati bloccati la maggior parte di malware nel H2 2022 è il Portogallo (33,1%), seguito da Estonia (31,2%), Lettonia (29,9%), Spagna (26,3%) e Italia (23,8%).

Percentuale di computer ICS su cui è stato bloccato il malware in diversi Paesi delle regioni, H2 2022

La situazione varia a seconda dei settori. Per quanto riguarda la seconda metà del 2022, il settore automobilistico (+4,6%) e quello energetico (+1%) hanno registrato una crescita in termini di sistemi OT colpiti. Negli altri segmenti di mercato, la percentuale è diminuita.

“Nel complesso, il 2022 si distingue per l’anomala assenza di variazioni stagionali. Il nostro team ha osservato un tasso di attacchi costantemente elevato nei vari settori industriali, senza il tipico calo degli attacchi durante le vacanze estive o le ferie invernali. Tuttavia, il crescente numero degli attacchi ai diversi settori industriali, condotti utilizzando l’ingegneria sociale, sembra allarmante. Raccomandiamo vivamente ai clienti che operano in questi settori di rivedere il loro attuale approccio alla sicurezza, di verificare che tutti i sistemi di protezione siano aggiornati e che il personale sia ben formato”, ha commentato Kirill Kruglov, senior researcher di Kaspersky ICS CERT.